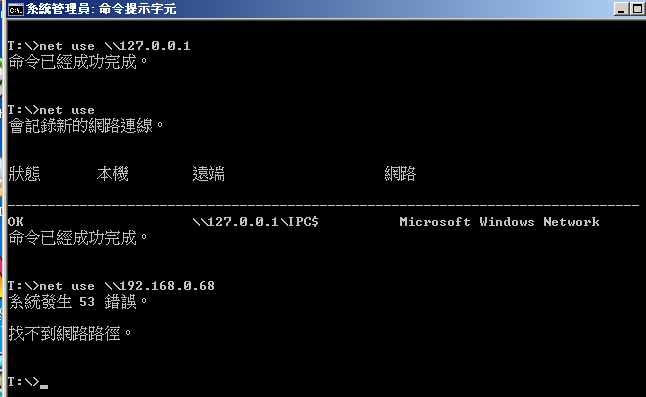

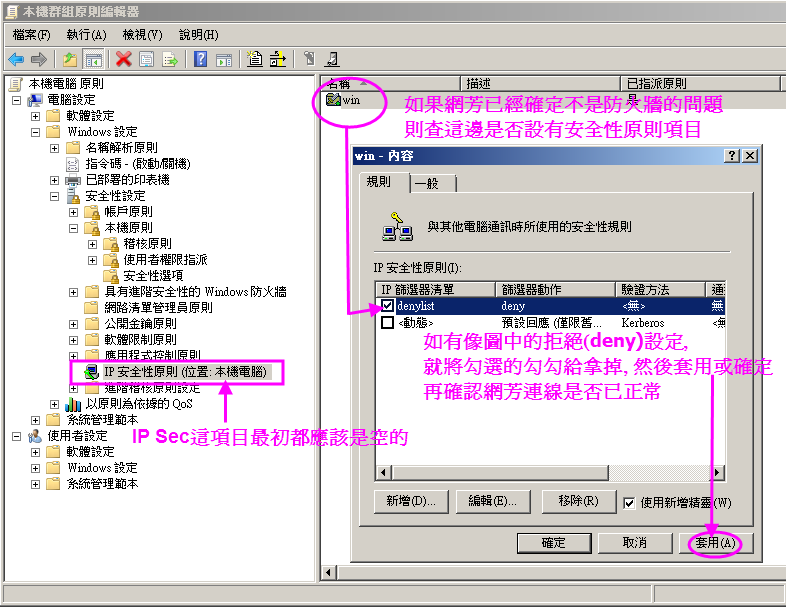

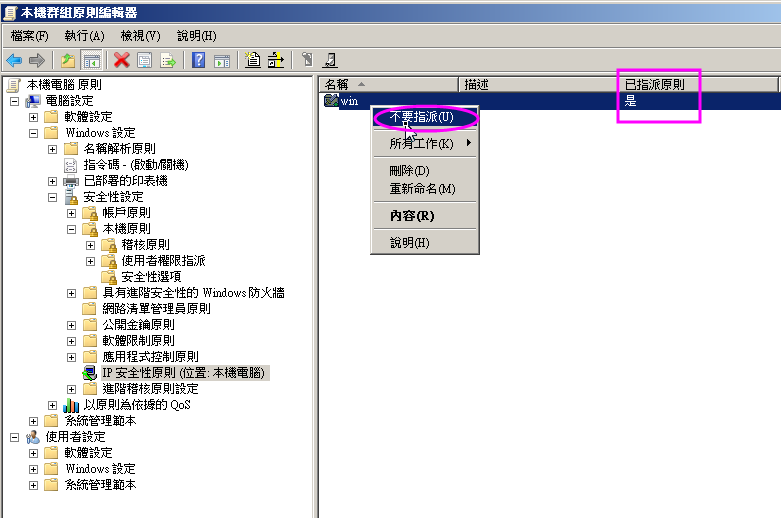

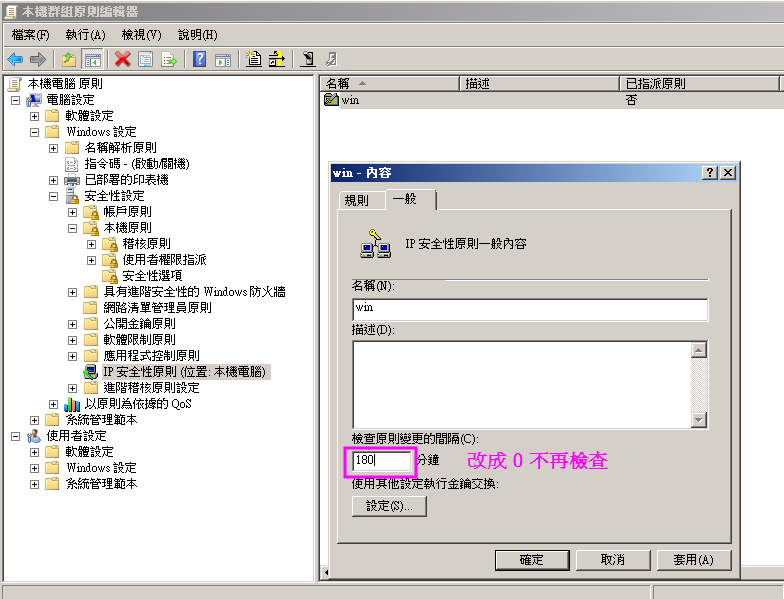

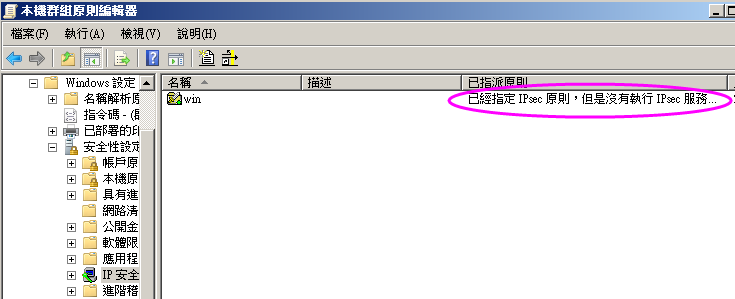

由於勒索病毒猖獗, 微軟也跟著亂搞一通, 網芳突然不通多了這個清查項目, 初步鑑定的方式可以於被分享的主機上先作本禨測試 如果 net use \\127.0.0.1 可以通, 試試 net use \\本機其他IP 倘若會停頓很久, 然後出現 系統發生 53 錯誤。 找不到網路路徑 那麼應該就是IPsec的部分造成的問題, 如圖 同前面的方式到本機安全性原則裡面查看/修改, 如圖 或者把該原則直接切換成不指派(於原則項目上按滑鼠右鍵), 如圖 不過上面的方式都只是暫時性的開放, 切到[一般]的頁籤可以發現該原則為週期運作更新, 想要完整永續開放的話就要把檢查原則變更的間隔一併修改成0, 如圖 雖然操作過上面的動作後可以恢復網芳連線運作正常, 但最後會發現仍然會在固定的每3小時, IPsec的設定又會恢復成擋掉的狀態 包括改掉的間隔時間也是一樣恢復原本的180分鐘, 這實在是不好玩, 所以才會說微軟亂搞... 仔細觀察包括服務中的 Application Experience 和 IPsec Policy Agent 還有 Windows Update 等, 都會於相同時間點也一併被啟動(即使服務是設定為手動且先將其服務停止) 如果去細查系統的日誌, 可以發現每三小時的該時間點會有 Application Experience 服務已進入 執行中 狀態。 IPsec Policy Agent 服務的啟動類型已從 指定啟動 變更為 自動啟動。 而Windows PowerShell則在其中出現多次 提供者狀況: 找不到磁碟機 'c:\'。磁碟機可能未就緒或未對應。(還分別有 'C:\' 和 'c:\' 大小寫不同的, 好笑吧!) 那麼很明顯就是微軟那邊有兩光工程師寫死抓C:碟! 因為所觀察系統並沒有C:磁碟... 所以應該就是有某KB出包吧! 然後找出這包 KB4487345 來修正, 發現一點用處也沒有, 最後直接停用"IPsec Policy Agent"這服務, 來停止這無聊的3小時還原IPsec設定的無限循環, 畢竟就只有一個rule, 又不是自己想要的, 既然都沒用開這服務也是多餘, 然後也開一個16MB的小ramdisk在C:上, 讓那兩光工程師的程序可以有磁碟能抓的到試試, 終於, 雖然每三小時那個IPsec的rule仍會被更新還原設定, 但因為服務已停用因此不會執行, 網芳當然也就不會再失連了 而開了C:槽後, 同時間產生一串PowerShell的錯誤訊息也不再發生, 結果看C:槽也沒有寫入什麼內容, 檢查C:碟FAT/ROOT區, 確實沒寫過資料, 那麼也不是暫存又刪除的行為, 建議兩光工程師可以改用環境變數%SystemDrive%來替代他想做的事會比較妥當 新的網路攻擊透過漏洞駭入系統後, 使用powershell下達命令開始一連串的佈署

Winmgmt (Windows Management Instrumentation) 先設停用, 再將其停止

(PS: 若不設停用, 此服務會有多種方式重新啟動)

前述停用WMI是指Vista以後的視窗版本,

另查 MS17-010:Windows SMB Server 的安全性更新如果是Vista之前的因為防火牆依存WMI所以最好不要關閉, 可以找找看相關的KB有沒有的補 http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598 而惡意軟體的操弄工具為Windows PowerShell,

也就是系統要有.NET framework的存在, 這表示沒有.NET存在的作業系統完全免疫。 或許對於不擅寫程式的IT而言可能覺得PowerShell很方便, 相對的, 對於大部分根本不會寫程式的惡意程式使用者也是覺得PowerShell很容易使用...

只能說越是依賴新興元件與框架的企業越是處於被駭的高風險!

而眾多企業只會https加鎖, 停掉SSL,TLS1.0只是愚昧的要求更高版本的https也是根本沒甚麼用!

我們只會發現, 介面越APP化的問題越多 越是資料容易被盜,

不論是政府機關還是人力銀行還有金融金控網站, 總是一直經常性的發生個資洩漏問題甚至被駭,

大家一定要正視https只是個通訊協議, 只依賴https根本不是一個安全有保證的設計。

還有個發現, 多年來的經驗一直看到相同的壞習慣, 惡意軟件也是一樣,

可以看到常常多是用 C:\Windows 在作業...

也就是安裝系統時只要不依預設, 那麼常常會無感的避過許多致命風險。

而在將 Winmgmt服務停用並停止後, 可以發現IP安全性原則就不會再有每3小時還原規則內容的狀況,

所以可以把造成網芳問題的原則移除, 重新啟動 IPsec Policy Agent 服務(PolicyAgent),

而以相同的安全性概念, 新增一個針對本機port 445的連線限制只有LAN IP可以通過,

IPsec-本機445限定.rar 裡面是一個.ipsec的原則檔, 限制只有LAN IP 192.168.1.* 可以連結本機445埠,

可以直接在IP安全性原則中匯入此原則, 再修改成實際所要的LAN IP範圍即可,

所有區網內的電腦都無安全性問題的情形下就能將Winmgmt服務恢復成自動啟用的狀態了。

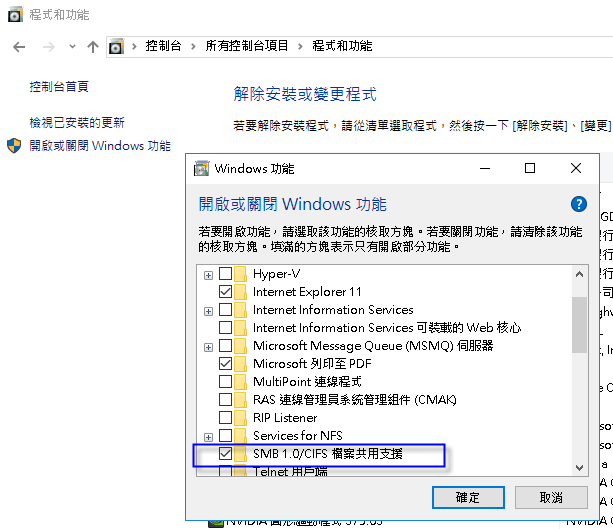

另外還有Windows 10已將網芳(SMB)服務設計成獨立的一個功能, 可以在

控制台>程式和功能>開啟或關閉Windows功能

|

|

|